-

Pourquoi et comment procéder à la suppression de compte Leboncoin ?

Un clic, et le compte Leboncoin disparaît. Mais derrière cet effacement, une réalité bien plus nuancée : vos données ne ...

-

Déconnecter appareils WiFi : astuces pour réussir en toute simplicité !

Des appareils connectés en permanence saturent rapidement la bande passante d’un réseau domestique. La sécurité d’un réseau WiFi dépend souvent ...

-

Clé USB fiable : comment choisir le modèle le plus robuste ?

Les clés USB sont devenues des outils indispensables pour transporter et sauvegarder des données importantes. Pourtant, face à la multitude ...

-

Comment fonctionne un virus informatique ?

Tout virus se propage, le virus informatique n’en fait pas une exception. Lors d’un transfert de fichier, le virus informatique ...

-

Sécuriser les informations sensibles avec V2 Medisysnet fr : guide pratique

Les informations sensibles sont au cœur des préoccupations des professionnels de la santé. V2 Medisysnet fr, une plateforme de gestion ...

-

Formation en cybersécurité : efficacité et avantages à connaître !

Un clic de trop, et c’est toute une entreprise qui vacille : voilà comment le numérique rappelle, sans douceur, que la ...

-

Dangers d’Internet : protégez-vous contre les 6 principaux risques en ligne !

Un clic, une seconde d’inattention, et votre vie numérique chavire : mots de passe envolés, photos détournées, réputation piétinée. Qui ...

-

Comprendre le tunnel VPN : avantages, fonctionnement et sécurité

Les entreprises et les particuliers cherchent constamment à sécuriser leurs données en ligne. Le tunnel VPN s’impose comme une solution ...

-

Sécurité : laisser une clé USB branchée en permanence, est-ce risqué ?

Un port USB occupé, un clignotement discret et tout l’équilibre numérique menace de vaciller. Derrière l’allure banale d’une clé USB ...

-

Fiabilité du wallet : comment s’assurer de sa sécurité ?

Un portefeuille numérique, c’est parfois tout ce qui sépare un investisseur aguerri de la désillusion. On imagine un coffre inviolable, ...

-

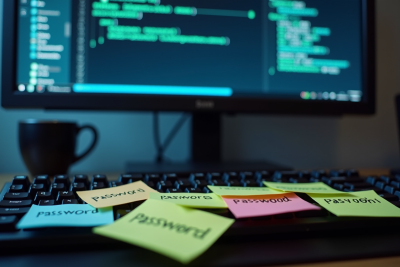

Stockage mots de passe : où sont-ils sur mon PC ?

Les mots de passe sont des clés numériques essentielles pour accéder à nos comptes en ligne et protéger nos informations ...

-

Audit numérique : définition, importance et processus à suivre pour son optimisation

À l’heure où la technologie évolue sans cesse, les entreprises doivent s’assurer que leurs outils numériques sont performants et sécurisés. ...

-

Que faire après avoir ouvert un e-mail de phishing : étapes pour protéger vos données

Recevoir un e-mail de phishing peut arriver à tout le monde, même aux utilisateurs les plus prudents. Ces messages frauduleux ...

-

Logiciel QHSE : les avantages pour les entreprises

Une entreprise, quel que soit son domaine d’expertise, a le devoir de mettre en place un management d’hygiène et de ...

-

RGPD : Limites et exclusions, quelles applications spécifiques ?

Depuis son entrée en vigueur en 2018, le Règlement Général sur la Protection des Données (RGPD) a profondément changé la ...

-

Confidentialité en ligne : Qui peut connaître mes activités sur Internet ?

Au quotidien, chaque clic et chaque recherche sur Internet laissent des traces. Les entreprises, les fournisseurs d’accès et même les ...

-

Cybersécurité : Connaître les cinq règles essentielles pour une protection optimale en ligne

Les menaces en ligne ne cessent de se multiplier, rendant la cybersécurité plus fondamentale que jamais. Les entreprises et les ...

-

Déclaration CNIL site web : démarches simplifiées pour conformité

Dans le domaine numérique, la conformité aux réglementations sur la protection des données est fondamentale. La Commission Nationale de l’Informatique ...

-

Supprimer les logiciels malveillants : Malwarebytes, la solution efficace ?

Les cybermenaces se multiplient à une vitesse effrayante, touchant aussi bien les particuliers que les entreprises. Dans ce paysage numérique ...

-

VPN le plus utilisé en 2025 : comparatif et avis d’experts

En 2025, l’utilisation des VPN a atteint un niveau sans précédent, devenant un outil essentiel pour des millions d’internautes cherchant ...

-

Facebook : est-ce que le réseau social nous écoute ? Décryptage et analyse

Les utilisateurs de Facebook s’interrogent depuis des années sur les pratiques de confidentialité de la plateforme. L’une des préoccupations les ...

-

Sécurité informatique : l’humain, maillon faible ou atout ?

Les entreprises investissent des millions dans des systèmes de sécurité sophistiqués, mais négligent souvent un élément fondamental : l’humain. Les ...

-

Sécurité du mode svm : est-il vraiment sûr pour vos données ?

La sécurité des données est une préoccupation majeure pour les entreprises et les particuliers. Le mode SVM (Secure Virtual Machine) ...

-

Cybersécurité rentable : comment la sécurité informatique peut augmenter vos profits ?

Les entreprises modernes ne peuvent plus se permettre de négliger la cybersécurité. Chaque vulnérabilité expose non seulement des données sensibles, ...

-

Protégez-vous des attaques informatiques grâce à ces astuces efficaces

Dans un monde de plus en plus numérique, la sécurité informatique est devenue un enjeu majeur. Les attaques informatiques sont ...

-

Pourquoi s’équiper d’un gestionnaire de mots de passe en 2024 ?

Le numérique a tellement pris de place dans nos vies ces dernières années qu’on ne peut pas ignorer la cybersécurité. ...

-

Protégez vos enfants en ligne grâce à ces outils et bonnes pratiques essentielles

À l’ère numérique, la sécurité en ligne est primordiale, surtout lorsqu’il s’agit de nos chers petits. Internet regorge de merveilles ...

-

Protégez-vous contre les principales menaces informatiques avec ces conseils essentiels

Dans un monde de plus en plus connecté, la sécurité informatique est devenue une question cruciale pour tous. Les menaces ...

-

Minimiser les risques liés à l’utilisation des réseaux sociaux : Guide pratique

Dans l’ère numérique actuelle, l’usage des réseaux sociaux est devenu aussi courant que boire un café le matin. Les dangers ...

-

Guide ultime pour sécuriser vos appareils mobiles et protéger vos données personnelles

Dans une ère numérique où nos appareils mobiles sont devenus une extension de nous-mêmes, assurer leur sécurité est devenu plus ...

-

Choisir le meilleur antivirus pour protéger efficacement votre ordinateur

Dans un monde de plus en plus numérique, la protection des données personnelles est devenue une priorité absolue. Les virus ...

-

Quel Est le Meilleur Antivirus pour les Utilisateurs Canadiens ?

Un antivirus assure la protection des appareils (ordinateurs ou smartphones) sur lesquels il est installé. Ainsi, même en étant au ...

-

Quelle différence entre Avast et CCleaner?

Pour contrer les cyberattaques, les logiciels de sécurité jouent un rôle prépondérant. Ceux-ci envahissent à présent le marché. Avast et ...

-

Qu’est-ce qu’une attaque de type ransomware ?

La dernière décennie a connu une croissance indéniable de logiciels malveillants parmi lesquels figure le ransomware. Ce dernier doit son ...

-

Comment évaluer la sécurité informatique ?

Plusieurs moyens peuvent être utilisés pour évaluer la sécurité informatique d’une firme avec efficacité. Outre l’audit du parc informatique par ...

-

Comment protéger mon ordinateur ?

À la question de savoir : « Comment protéger mon ordinateur de manière efficace ? », il est possible d’apporter plusieurs réponses très techniques. ...